Protégez vos flux d'informations

Découvrez comment TransfertPro protège les échanges et les fichiers de vos équipes

Chiffrement des données

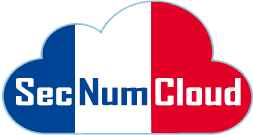

Méthode de chiffrement par défaut

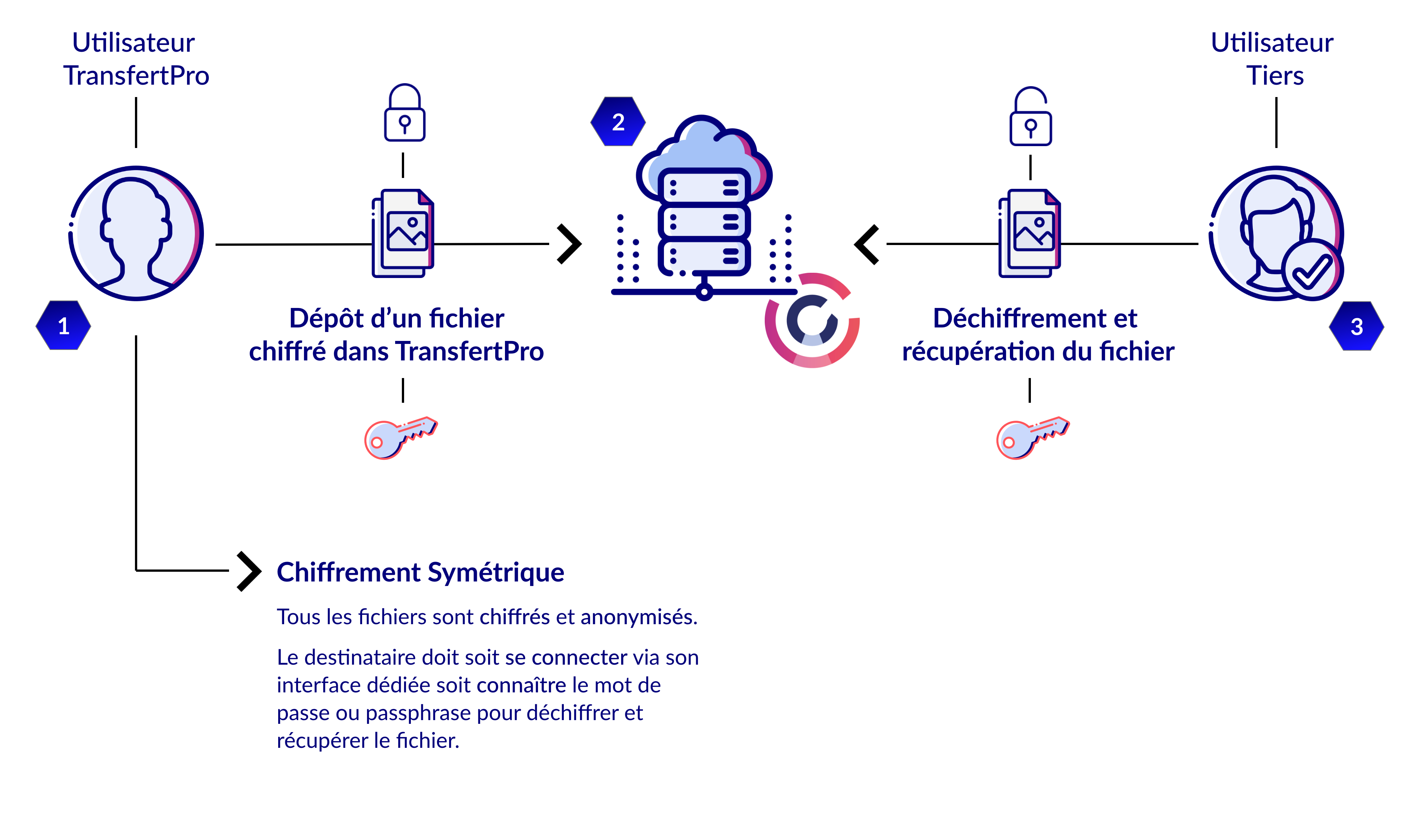

Méthode de chiffrement par défaut avec sécurisation des clés de chiffrement

Les technologies utilisées

Authentification

Utilisation d’une fonction de dérivation de clé et d’un algorithme de hachage PBKDF2 avec HMAC-SHA256. La norme PBKDF2 est aujourd'hui utilisée pour le hachage des mots de passe ou la génération de clés de chiffrement de données.

Chiffrement AES 256

Pour garantir la sécurité des fichiers stockés et échangés, assurer la confidentialité et l'authenticité de vos données, nous utilisons le chiffrement AES 256 (Advanced Encryption Standard) par chiffrement par bloc CBC, la méthodologie de padding PKCS7.

TLS 1.2

TLS fonctionne suivant un mode client – serveur. Il permet de satisfaire les objectifs de sécurité suivant : l’authentification du serveur, la confidentialité et l’intégrité des données échangées.

Intégrité des données

Nous vous garantissons que toutes vos données envoyées ou stockées ne sont pas modifiées. Nous calculons une empreinte unique par fichier pour les protéger contre les dégradations.

Shadow Crypt

Pour vous assurer une protection optimale, votre mot de passe n'est pas stocké par le logiciel.

Boitier HSM - Atos

Le boitier HSM est un module matériel de sécurité (Hardware Security Module – HSM) mettant à disposition des solutions logicielles dans un environnement performant et hautement sécurisé pour la réalisation de leurs opérations cryptographiques les plus sensibles.

Protégez vos accès avec l'authentification forte

L’authentification forte ou multi-facteurs est un mécanisme de validation des accès qui renforce le niveau de sécurité des accès, en complétant la validation du mot de passe.

Nos fournisseurs de solutions d’authentification

Fonctionnement de l'authentification forte

Connexion au compte TransfertPro

L’utilisateur se connecte à son compte TransfertPro en renseignant son identifiant et son mot de passe.

Pop-up d'authentification

L’authentification multi-facteur étant activée, l’utilisateur doit mentionner un code, un mot secret … pour autoriser l’accès au compte TransfertPro.

Le code est généré par la solution d’authentification (Inwebo/Okta) et seul l’utilisateur en a connaissance.

Connexion validée

Une fois que le code a été renseigné et validé, l’utilisateur peut accéder à son compte TransfertPro.

Protégez votre contenu

Outil de gestion numérique des droits

Effectuez des transactions rapides et faciles, et signez en ligne en toute sécurité.

Votre identité numérique est gérée conformément aux nouvelles réglementations européennes eIDAS et RGPD, afin d'accroître la confiance dans la transaction numérique et en réduisant les fraudes.

Une solution efficace, robuste et de confiance.

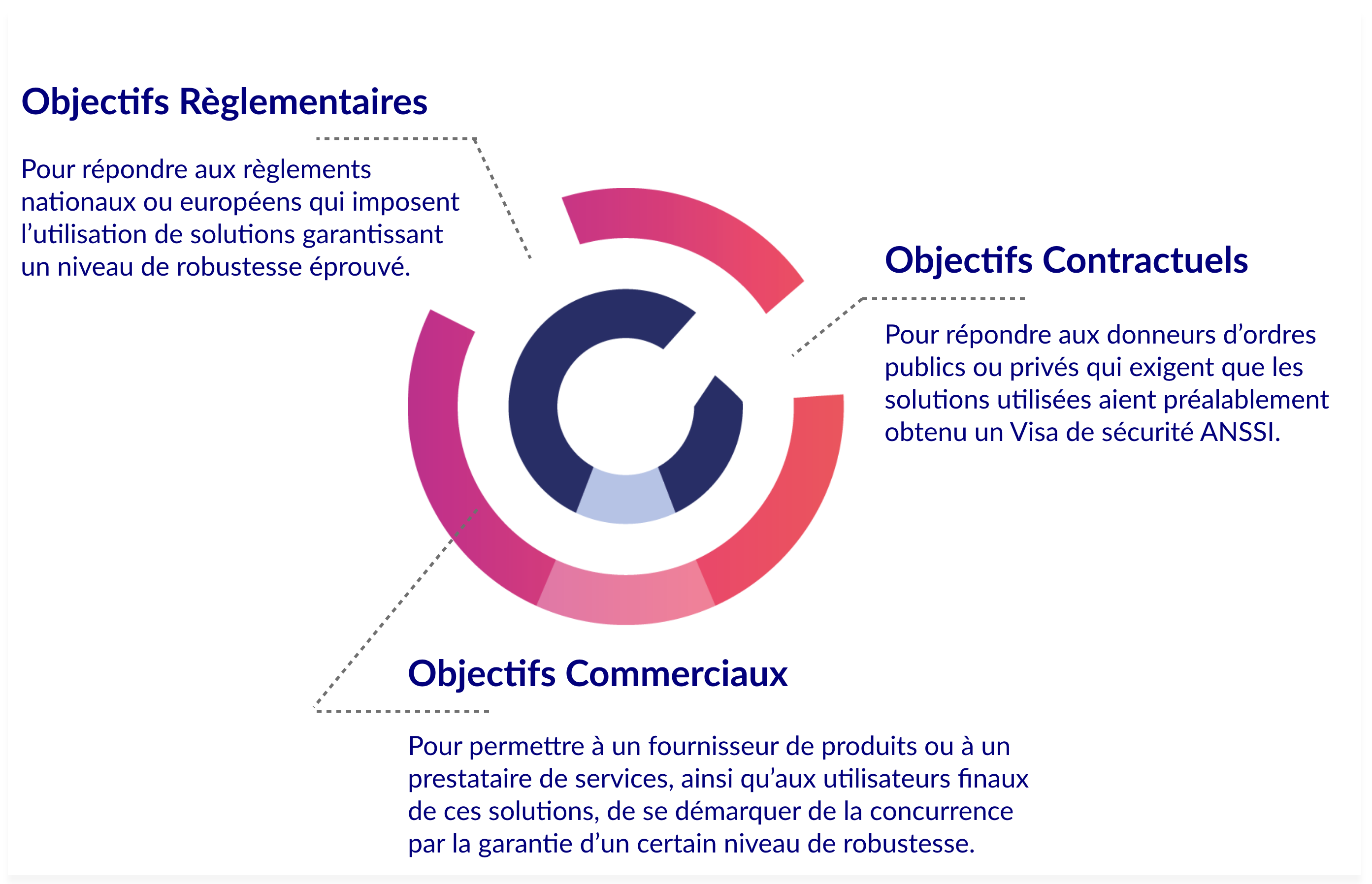

Le visa de sécurité de l'ANSSI répond à trois objectifs

TransfertPro s'est vu décerné le Visa de Sécurité par l'ANSSI visant à sécuriser le stockage et le transfert de documents.

Certification CSPN

La certification est l’attestation de la robustesse d’un produit, basée sur une analyse de conformité et des tests réalisés par un évaluateur tiers sous l’autorité de l’ANSSI, selon un schéma et un référentiel adaptés aux besoins de sécurité des utilisateurs et tenant compte des évolutions technologiques.

En choisissant notre solution, vous êtes assuré que les fonctionnalités certifiées offrent un niveau de sécurité éprouvé, c’est-à-dire qu’elles résistent aux attaques d’un niveau déterminé.

Qualification Elémentaire

C’est la garantie de recourir à des solutions recommandées par l’État et utilisées par l’administration française, les opérateurs d’importance vitale (OIV) et les entreprises des secteurs les plus sensibles.

La qualification Elémentaire atteste de notre conformité aux exigences règlementaires, techniques et de sécurité promues par l’ANSSI en apportant une garantie de robustesse à notre solution ainsi que des critères de confiance.

En tant qu’utilisateur de notre solution, la qualification vous apporte l’assurance de choisir des solutions dont le niveau de sécurité et de confiance ont été vérifiés.